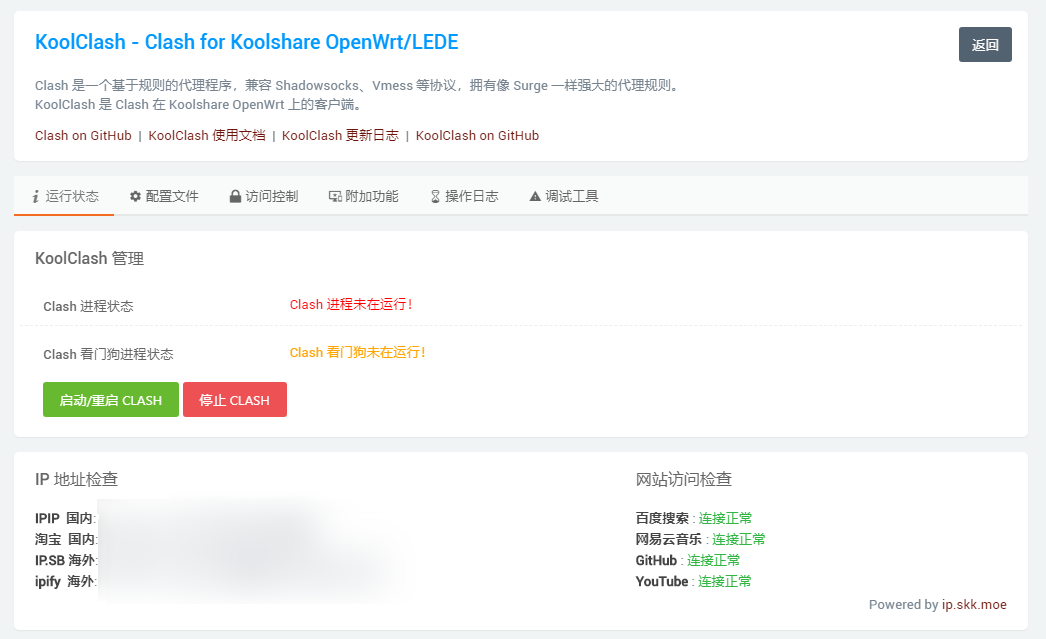

A rule based custom proxy for Koolshare OpenWrt/LEDE x64 based on Clash.

Documentation(zh-Hans) |

Download

KoolClash is for

Koolshare OpenWrt/LEDE x86_64ONLY. Use OpenClash if you are running original OpenWrt.

- Clash : A multi-platform & rule-base tunnel

- KoolClash : This project, a rule based custom proxy for Koolshare OpenWrt/LEDE x64 based on Clash.

- HTTP/HTTPS and SOCKS protocol

- Surge like configuration

- GeoIP rule support

- Support Vmess/Shadowsocks/Socks5

- Support for Netfilter TCP redirect

Besides those features that Clash have, KoolClash has more:

- Install clash and upload config to Koolshare OpenWrt/LEDE X86

Transparent proxy for all of your devices- Proxy gateway like Surge Enhanced Mode

Download latest koolshare.tar.gz from GitHub Release, and then upload to Koolshare OpenWrt/LEDE Soft Center as offline installation.

Read the detailed installation instructions (written in Chinese) for more details.

$ git clone https://github.com/SukkaW/Koolshare-Clash.git

$ cd Koolshare-Clash

$ ./build # Get usage information

$ ./build pack # Build the package

$ ./build ipdb # Update Country.mmdb to latest

$ ./build dashboard # Update clash-dashboard to latest- Clash for Windows : A Windows GUI based on Clash

- clashX : A rule based custom proxy with GUI for Mac base on clash

- ClashA : An Android GUI for Clash

- OpenClash : Another Clash Client For OpenWrt

Report a Bug | Improve Documentations | Fork & Open a New PR

All kinds of contributions (enhancements, new features, documentation & code improvements, issues & bugs reporting) are welcome.

KoolClash is released under the GPL-3.0 License - see the LICENSE file for details.

Also, this project includes GeoLite2 data created by MaxMind.

KoolClash is not responsible for any loss of any user, including but not limited to Kernel Panic, device fail to boot or can not function normally, storage damage or data loss, atomic bombing, World War III, The CK-Class Restructuring Scenario that SCP Foundation can not prevent, and so on.

KoolClash © Sukka, Released under the GPL-3.0 License.

Authored and maintained by Sukka with help from contributors (list).

Personal Website · Blog · GitHub @SukkaW · Telegram Channel @SukkaChannel · Twitter @isukkaw · Keybase @sukka